האם הדור הנוכחי של ההצפנה האלקטרונית מספיק חזק כדי לשמור על המידע שלכם באינטרנט כבר היום? משרד התקנים האמריקאי חושב שלא

מאת רואי ויצפלד, מפא"ת, שון גאלנצאן, מפא"ת, אופיר יוסף יועץ למערכת הביטחון

ההתקדמות בתחום המחשוב הקוונטי והתחזקותם של מחשבים קוונטים כבר מהווים אתגר להגנה על מידע באמצעות צופן אלקטרוני שנמצאות בשימוש היום – בצורה שלא תלויה בזמינות שלהם בשוק, שינויים אחרונים במדיניות הממשל האמריקאי מביאים לידי ביטוי שינוי תפיסה משמעותי בתחום אבטחת המידע.

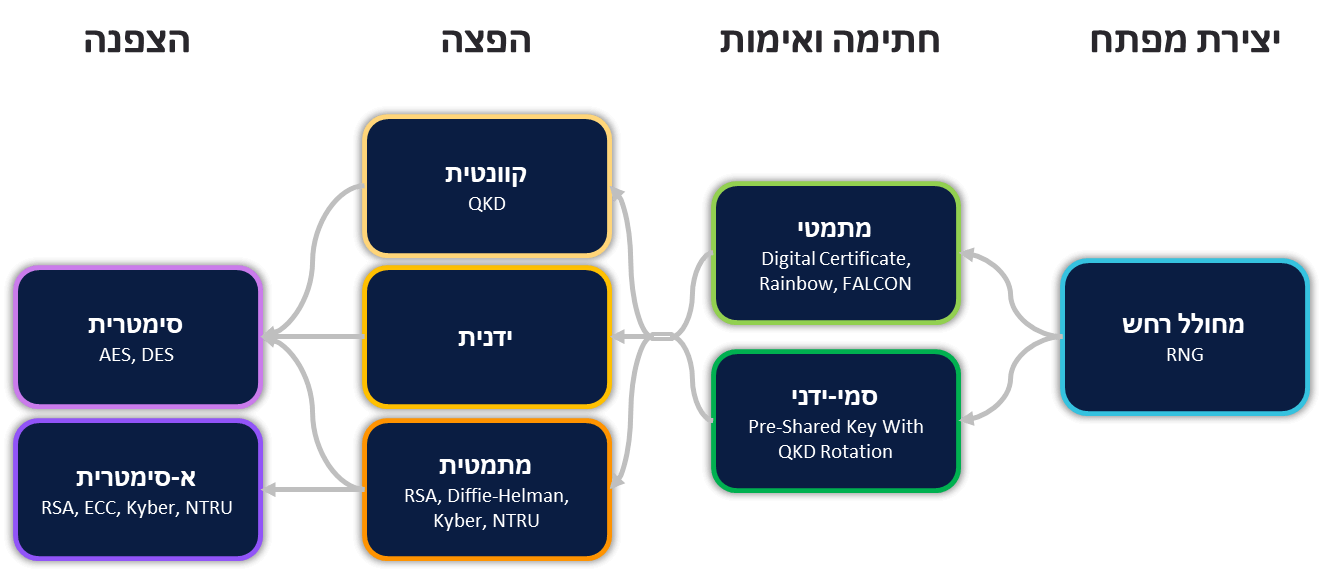

השלבים במימוש צופן דיגיטלי

הקריפטוגרפיה (Cryptography) נשענת על פתרון בעיות מתמטיות "מסובכות", אלו משמשות בסיס לביצוע פעולות חתימה דיגיטלית, אִימּוּת Authentication), הפצה (Distribution) והצפנה של מידע.

בתרשים 1 מתואר באופן מופשט תהליך ההצפנה בארבעה שלבים מרכזיים, יצירת המפתח הסודי, חתימה ואימות של המפתח, הפצתו ושימושו למימוש ההצפנה בין נקודות הקצה.

שלב יצירת המפתח מבוסס על מחולל רחש או (RNG (Random Number Generator שתפקידו לייצר רצף של מספרים שלא ניתן לחזותם בצורה הגיונית או שיטתית כך שחוזקם יהיה שקול לסיכוי האקראי שבו נוצרו, ישנן אפשרויות רבות לחילול רעש ממערכות ייעודיות ועד כשירות בענן ציבורי.

החתימה הדיגיטלית והאימות היא שיטת קריפטוגרפיה העושה שימוש בבעיות מתמטיות מורכבות, במטרה לאמת את המפתח ולוודא שמקורו אותנטי, קיימות מספר שיטות חתימה דיגיטליות, בין הנפוצות הן DSA שאומצה בשנת 1993 ע"י ממשלת ארצות הברית כתקן פדרלי (FIPS) ו-RSA שפורסם בשנת 1977, בין היתר, ע"י מדענים ממכון ויצמן למדע.

הפצת (Key Distribution) היא תיאור כללי לשיטות שונות העוסקות בהעברה, ניהול ותחזוקה של מפתחות-הצפנה סודיים באופן בטוח בין שתי ישויות או יותר המתקשרות ברשת, העברה זו נדרשת על מנת לפענח את תוכן ההודעות המוצפנות, שיטות ההפצה מבוססות על בעיות חישוביות מתמטיות מורכבות, הנפוצות בהן RSA ו-Diffie Hellman שהוצעו בשנת 1976.

המפתח מאפשר את מימוש ההצפנה, אם בצורה סימטרית בה אלגוריתם ההצפנה משתמש במפתח הצפנה יחיד לדוגמה בשיטת ההצפנה הנפוצה AES או בצורה א-סימטרית, בה מפתח ההצפנה שונה ממפתח הפענוח והם מתקיימים כמפתח ציבורי חשוף ומפתח פרטי הנשמר בסוד ומשמש לפענוח בהתאמה.

מקרי שימוש בולטים במפתחות הצפנה

נחלק את השימוש בצופן לשני שימושים עיקריים – הראשון, הגנה על תשתית תקשורת הנתונים והשני , גישה מאובטחת לשירותים ע"ב תשתית אינטרנט, לשימושים אלו היבטים רבים כמו הגנה על סודיות המידע והעלאת חסינות ציוד התקשורת לתקיפה מכיוון תווך התקשורת עצמו.

הגנה על תשתית התקשורת מיושמת בדרך באמצעות שילוב של פרוטוקולים הגנתיים ייעודיים כמו MACSec ו-IPSec, אלו משתמשים במפתח ובשיטות הצפנה סימטריות על מנת לייצר ערוצים מאובטחים ע"ג תשתית התקשורת שמטרתה לספק הגנה מפני התחזות, השבתה, לזליגת מידע ועל סודיות המידע עצמו.

שימוש נוסף בצופן הוא בגישה מאובטחת על גבי תשתית אינטרנט (או תשתית PKI) למגוון רחב של שירותים ונקודות קצה כמו התקני IoT, מחשוב ענן, מכשירים ניידים ולביצוע של אימות זיהוי – אלו בד"כ מיושמים על פרוטוקול TLS (או TLS/SSL) בו נעשה שימוש רחב באינטרנט והוא נתמך ע"י מרבית הדפדפנים המודרניים.

תשתית PKI (Public-key infrastructure) מבוססת על חומרה ותוכנה ומימוש של מדיניות אבטחת מידע ותהליכים המשמשים לניהול, הפצה שימוש אחסון והוצאה משימוש של תעודות דיגיטליות.

השימוש נעשה בד"כ ע"י פרוטוקולים א-סימטריים, המפתח הפומבי מועבר ע"ג תשתית האינטרנט הגלויה, בצד המפענח נעשה שימוש במפתח פרטי הנשמר בצורה מאובטחת.

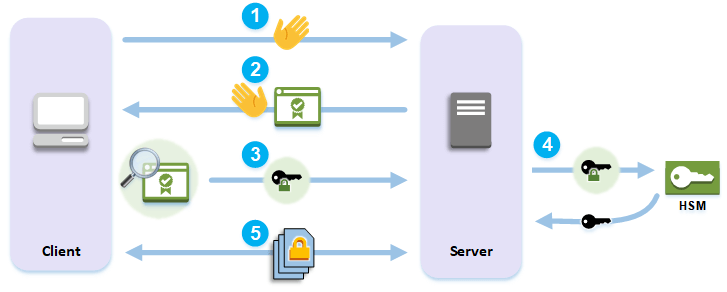

בעת עבודה מול תשתית ציבורית, כמו מחשוב ענן, נעשה שימוש ברכיבי HSM (Hardware Security Modules) זאת כדי לבצע עיבוד קריפטוגרפי ובכדי לשמור את המפתח בצורה מאובטחת, כפי שמתואר בתרשים 2.

אחרי יצירת ערוץ תקשורת לא מוצפן בין יחידות הקצה, מבוצע אימות של מקור החתימה הדיגיטלית וחילוץ של המפתח הפומבי ממנה, בהמשך על בסיס זה מיוצר סוד שמוצפן באמצעות אותו מפתח ציבורי – אפשרות הפיענוח מוגבלת לצד האוחז במפתח הפרטי או תוצאה של שבירת הצופן.

מחשוב קוונטי

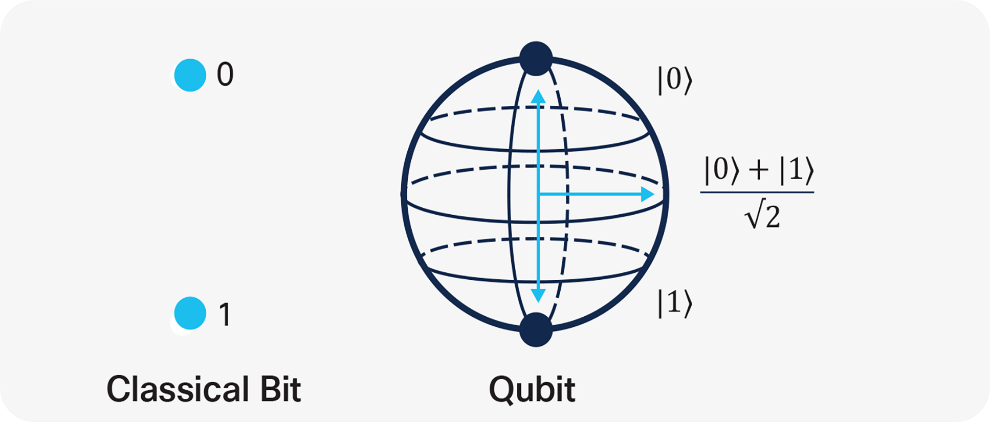

מחשבים קוונטים משתמשים ב-qubits ((quantum bits כיחידת בסיס של מידע, qubits אינדיבידואלים יכולים להיות מיוצגים בבסיס בינארי של 0 או 1 (ביטים קלאסיים), אך הם גם יכולים להיות בכל מצב שבין 0 או 1, מיקום ה-qubit בין המצבים הוא הסתברותי.

הסתברות זו מוגדרת ע"י עיקרון הסופרפוזיציה הקוונטית, בכך מתאפשרת הפעלת סדרה של מניפולציות מורכבות (אלגוריתמים קוונטים) המאפשרת זמן ריצה מהיר ואיפוס של הסתברויות לא מעניינות.

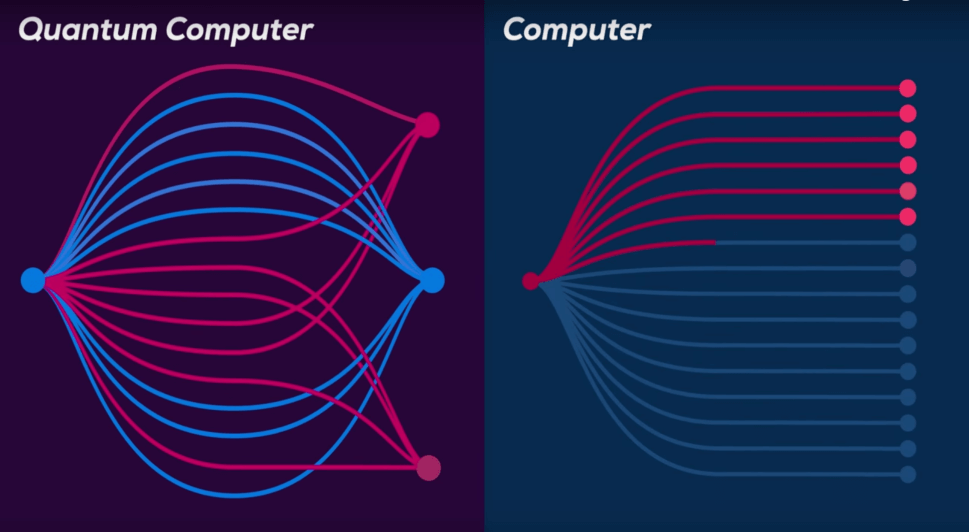

אילוסטרציה גרפית לשימוש בעקרונות מכניקת הקוונטים בכדי לממש חישוב מקבילי

השימוש במחשב קוונטי מאפשר התעלות על מגבלות וחסמים של מחשבים נוכחיים בהיבטי זיכרון ובכוח החישוב, זו מתאפשרת על ידי חישוב מקבילי של מספר קלטים ו"שזירה" המשמרת קשר יחסי-הדדי (קשר קורלטיבי).

הקשר הקורלטיבי בין ה-qubits מתקיים בזכות שזירה קוונטית (Quantum Entanglement) שהיא עיקרון בסיס נוסף של מכניקת הקוונטים, משמעותה היא הפעלת פעולה על אחד משני ה-qubits תשנה את מצבו של השני, מימוש עקרון זה ועיקרון הסופרפוזיציה, בין היתר, מאפשרים חישוב של מספר מצבים במקביל על מספר qubits.

האיום הפוסט-קוונטי – למה עכשיו ולא בעוד עשור?

שילוב של גורמים שונים בהם תוצאות של מבחנים תיאורטיים, כמו זו המתוארת באלגוריתם שור, והעניין הרב וההתקדמות הממשית בתחום המחשוב הקוונטי הצפויה להיות ממומשת בעתיד הנראה לעין בצורה רוֹבּוּסטית ורחבה משכה את תשומת הלב של ארגוני תקינה וסוכנויות סייבר בהם NIST, ה-NSA ו-ETSI.

ארגונים אלו פרסמו התראות חמורות שיישומם של אלגוריתמים קוונטים, על בסיס מחשבים קוונטים, יידרשו הגנה על תקשורת והחלפת מידע כך שתתמודד איתם, בין ארגונים אלו בולט NIST שמקיים תחרות משנת 2016 שצפויה להסתיים השנה שמטרתה תקנון פרוטוקולי הצפנה פוסט-קוונטים כתחליף לאלו הקיימים היום וחשופים לאיום שמציבים המחשבים הקוונטים.

בחודש מרץ 2022 פורסמה הנחייה ע"י (NCSC (NATO Cyber Security Center ובמקביל ע"י הממשל האמריקאי לעדכן את מערכות ההגנה כך שיתמכו בצופן שמוגדר ע"י NIST כפוסט קוונטי, כמו-כן זיהוי מידי (180 ימים מפרסום ההנחיה) יש לזהות ולייצר תוכנית מגרציה למערכות שלא נמצאות בתאימות לצופן פוסט קוונטי כפי שאושר ע"י ה-NSA.

הצהרה זו היא דרמטית שכן היא מביאה לידי ביטוי בעיה חמורה הנוגעת למידע שנאגר היום. במידה ומתקיימת האזנה כיום לערוצי התקשורת, דרכה מוקלט מידע סודי – כל שנותר הוא להמתין למימוש של מחשב קוונטי בעתיד שיאפשר התגברות על הצופן הקיים, שברובו לא הוגדר ע"י גופי התקינה השונים כפוסט-קוונטי.

במקביל, אוניברסיטת קיימברידג' פרסמה בחודשים האחרונים, (בה בין היתר מתקיים המחקר של NIST משנת 2016) שאלגוריתמים מתמטיים מובילים ויועדו לשמש כשיטות אימות והפצה פוסט-קוונטיות הוחלשו ע"י מחשבים קלאסיים.

הפצה קוונטית – מה זה בכלל?

QKD או Quantum Key Distribution משמש כשיטה להחלפה והפצת מפתחות, המתבססת על עקרונות פיזיקאליים ממכניקת הקוונטים, עקרון השימוש מבוסס על יצירה משותפת של מפתח פרטי סימטרי בין שני הצדדים באמצעות ערוצים קוונטים וערוצים קלאסיים (סיבים אופטיים או ערוצים אלחוטיים).

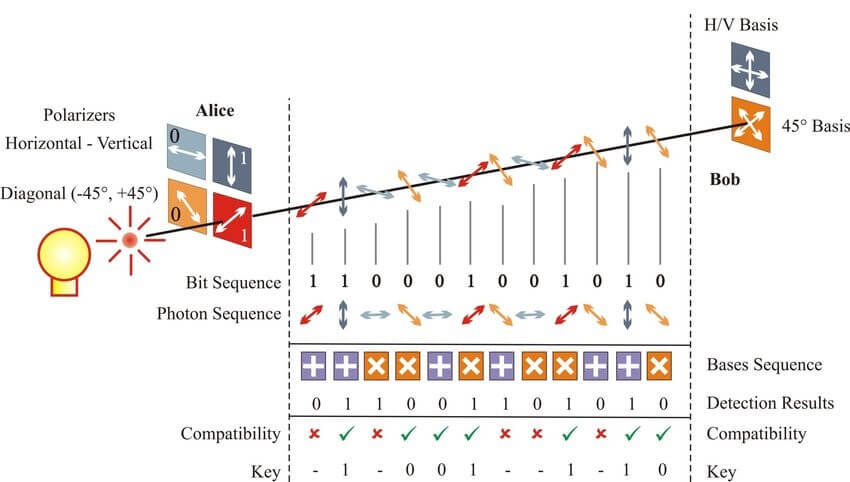

QKD ניתן למימוש באמצעות פרוטוקול BB84, העושה שימוש בפוטונים מקוטבים, הביטים המשמשים את המפתח מקודדים על גבי שני בסיסי קיטוב (תרשים 7) של פוטונים המקיימים ביניהם יחס של אי וודאות, מדידה של אחד הבסיסים תגרום להגברת הרעש בתכונה השנייה.

אם מפתחות (=qubit) האלו מיורטים ע"י מאזין (=מדידה) בתווך האופטי, ה-qubit יממש שינוי הסתברותי במצבו וכתוצאה מכך יהרוס את המפתח ויאפשר זיהוי של ניסיון ההאזנה.

מימוש של פרוטוקול BB84, יחד עם פרוטוקולים אחרים בתחום ההפצה הקוונטית, הוכח בשנות ה-2000 כפתרון אבטחת הפצת מפחות פוסט-קוונטי.

איך ממשים הפצה קוונטית?

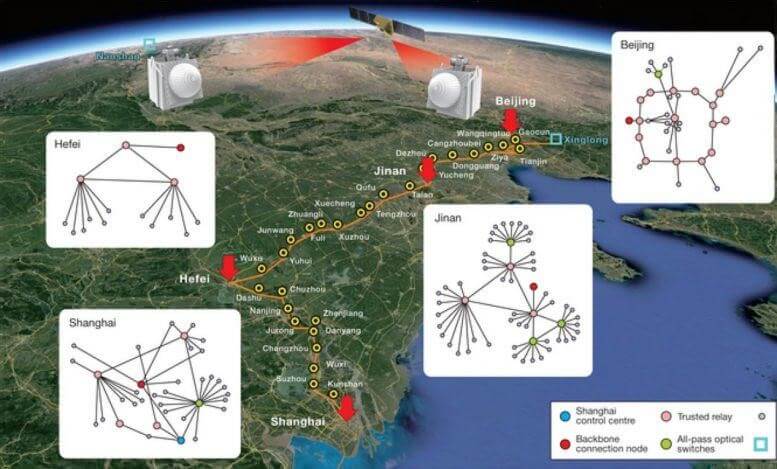

מימוש של QKD מתאפשר בשתי דרכים מרכזיות, הראשונה היא ע"ב התשתית האופטית עצמה המאפשרת שימוש באורכי-גל ייעודיים להחלפת המפתחות ע"ב ערוץ קוונטי או באמצעות שימוש בתווך אל-חוטי (Free-Space) העושה שימוש במערכות מיקרו-גל, סלולאר, לווין או בפלטפורמות מוטסות.

הפצת המפתח תאפשר את העברתו בין המנויים המקיימים ביניהם תקשורת קוונטית, זו תקיים מעין "שדרה קוונטית" שתאפשר נקודות קצה בהן ניתן לקבל מפתח מאומת בצורה מאובטחת העומדת בדרישות החסינות ממערכת פוסט-קוונטית ישירות או ע"י הטענה של התקן חיצוני (DOK או מחשב נייד), רכיבי תקשורת (רשתות תקשורת נתונים) במסלול השדרה "ייהנו" מהמפתחות למימוש הצופן שלהן ביניהן לטובת הגנה על תשתית התקשורת או סודיות המידע במסלול.

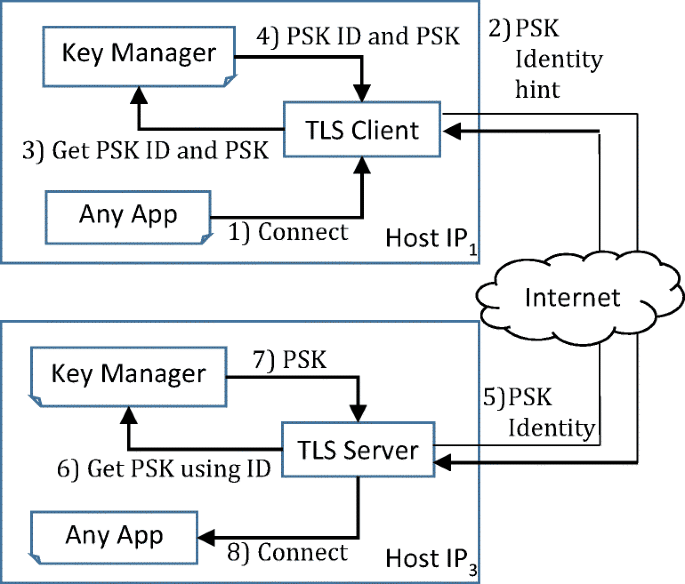

אך היישום המשמעותי הוא אפשרות לממש את המפתח המאובטח שהתקבל "מהשדרה הקוונטית" כחלק ממנגנון ה-SSL/TLS, על גבי תשתית אינטרנט ומול שרתי ענן ציבורי, בכך היתרון היחסי של מחולל רחש ארגוני נשמר בצורה שמאפשרת חסינות פוסט-קוונטית גם בעת הפצתו ואימותו אל מול יישומים ציבוריים מחוץ לגבולות הארגון.

בתרשים 7 מתוארת מערכת המממשת שרת TLS לצורך יישומי ענן ושירותים ציבוריים, השרת מקבל את המפתח באתר מאובטח בעל אמינות גבוהה ודרכו מתאפשרת נגישות לתשתית הציבורית.

שילוב של רכיב HSM (Hardware Security Module) יאפשר להגדיל את רמת ההגנה של הפתרון, בו ינוהלו מפתחות ההצפנה ויתאפשר אימות נוסף מול משתמשי הקצה.

רשתות Blockchain כמקרה שימוש נוסף

מימוש חדשני נוסף למפתחות הצפנה העושים שימוש בהפצה קוונטית היא לרשתות מבוזרות (Blockchain), שימוש זה הודגם בחברת הבנקאותJPMorgan , בה נעשה שימוש בהפצה קוונטית בכדי להגן מפני ציטוט ברשת Blockchain ע"ג ערוץ אופטי.

במאמר משנת 2021 מתואר יישום נוסף של שיטה זו ב-Inter-American Development Bank בה נעשה שימוש בערוץ ההפצה הקוונטית בכדי לספק מפתחות לשירותים ציבוריים של הבנק, השימוש במפתחות מאפשר התגברות על האתגרים הפוסט קוונטים ואתגרי האימות הקלאסיים המתקיימים בערוצי הצופן המבוססים על TLS בהם עושים הבנקים שימוש כיום, שימוש מאפשר יישום גדול יותר של שיטות ההפצה הקוונטיות ואת הקרקע לאימוץ מסחרי גדול יותר.

ההבנה של מימוש שיטות ההגנה האלקטרוניות כפי שמתקיימות היום בשוק החופשי יכולות להיות חשופות לתוקף עתידי. גופים רבים הבינו שלמרות שהתקשורת שלהם מוצפנת, כדאי לפעול ולשנות את שיטות ההצפנה כך שיהיו מוגנות מפני איום קוונטי עתידי. אנחנו רואים ניצנים של שימושים רלוונטיים בתקשורת קוונטית עבור הפצת מפתחות באופן שיאפשר הגנה הרמטית מפני תקיפות עתידיות.

עוד בנושא באתר הידען:

3 תגובות

הכותבים מאוד מבינים ובטח לא מדקלמים.

עד כה נפרצו כל השיטות שהוצעו כתחליף ל- QKD. תמיד יבוא מישהו עם משהו חדש שעדיין לא נפרץ, אבל ראוי להמתין כדי להבין אם אכן עמיד.

בעניין מתקפת man in the middle נשמח עם המגיב המלומד יבסס את דעתו. פרוטוקול bb84 בהחלט נותן מענה ראוי לנושא זה.

ניכר שהכותבים לא מבינים ורק מדקלמים. התחליף ל rsa ועקומים אליפטיים יהיה קריפטוגרפיה מבוססת סריגים ועוד מעט יהיה תקן מתאים.

ה qkd זה פרוטוקול אקדמי עם נופך קוונטי אבל בלי שום יתרון בעולם המעשי ואינו עומד כנגד התקפת man in the middle.

מרתק! מחשוב קוונטי הוא נושא חשוב ובעל פוטנציאל רב.

מאמר מעניין מאד. תודה.