הספר יצא בהוצאת כתר; "ההשלכות בעולם האמיתי של סטוקסנט הן מעבר לכל איום שבו נתקלנו בעבר. למרות האתגר המרגש שבניתוח התולעת וחשיפת מטרותיה, סטוקסנט הוא מסוג האיומים שאנחנו מקווים שלעולם לא נראה עוד." אומרים בחברת סימנטק

"החוק הראשון של אבטחת מחשבים: אל תקנה מחשב. החוק השני: אם קנית מחשב, אל תפעיל אותו."

(דבריו של "הנוקם האפל", אחד מכותבי הווירוסים המתוחכמים ביותר בהיסטוריה)

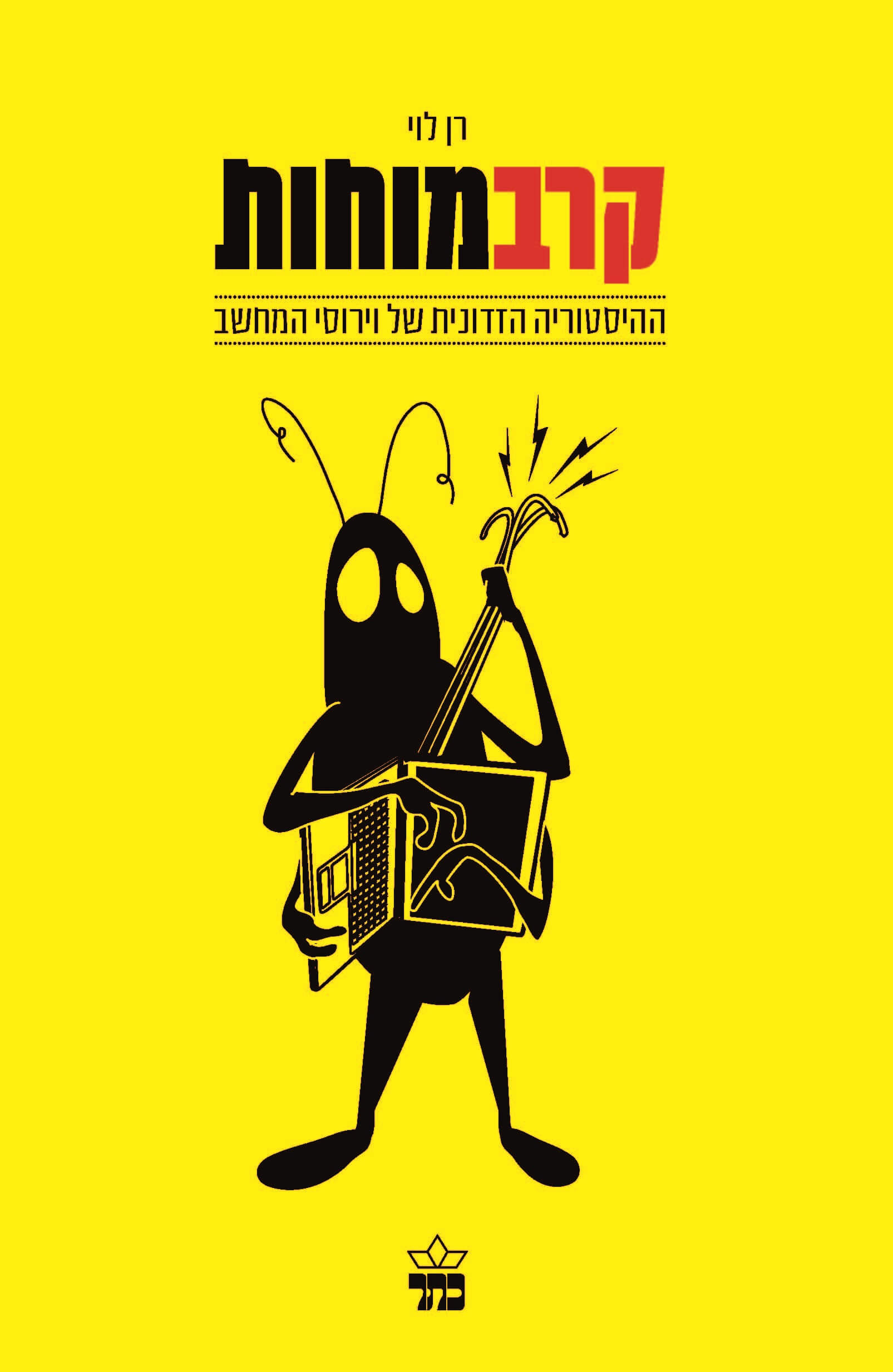

קרב מוחות

ההיסטוריה הזדונית של וירוסי המחשב

רן לוי

עריכה: רמי רוטהולץ; איור ועיצוב העטיפה: אלעד ארגמן/סטודיו דוד ויוסף; 381 עמ'; 98 ₪; כתר

מתברר שההיסטוריה של וירוסי המחשב עתיקה כמעט כמו המחשבים עצמם. בתוך שלושים שנה בלבד הפכו הווירוסים במחשבים משעשוע בלתי-מזיק לתוכנות זדוניות רבות עוצמה, שמטילות איום מוחשי על שלומם של גולשי האינטרנט, ארגונים עסקיים ומדינות שלמות.

קרב מוחות, הכתוב בשפה קלה ונשען על אינספור ראיונות שקיים המחבר עם גיבורי פרשות הווירוסים המרתקות ביותר בעולם, מספר בין השאר על סטודנט צעיר שהשבית את רשת האינטרנט כולה ליומיים, על ילד בן 13 שהביס מומחה אבטחה בעל שם עולמי, על פרשת "הסוס הטרויאני" בישראל ועל הרמזים המרתקים המסתתרים בתוך "סטוקסנט", התולעת שתקפה את הכור האיראני.

רן לוי, מחברם של "פרפטום מובילה" (ספריית מעריב) ו"האוניברסיטה הקטנה של המדעים" (גורדון) ובעל התוכנית האינטרנטית "עושים היסטוריה", לוקח את הקוראים למסע משעשע, מרתק ומטריד בעקבות ההיסטוריה העולמית של התוכנות הזדוניות.

פרק 9: מלחמה ברשת

"ההשלכות בעולם האמיתי של סטוקסנט הן מעבר לכל איום שבו נתקלנו בעבר. למרות האתגר המרגש שבניתוח התולעת וחשיפת מטרותיה, סטוקסנט הוא מסוג האיומים שאנחנו מקווים שלעולם לא נראה עוד."

מתוך דוח שפרסמה חברת סימנטק על סטוקסנט

עלייתן לגדולה של רשתות תקשורת המחשבים השפיעה על תחומים רבים של חיינו, וביניהם – כפי שניתן לצפות – על מלחמות וצבאות.

כפי שראינו, שורשיה של רשת האינטרנט היו טמונים בפיתוחים שנעשו עבור הצבא האמריקני. זהו מסלול מקובל לטכנולוגיות רבות: עבודה תיאורטית באקדמיה, אימוץ ראשוני לשימושים צבאיים, ולבסוף זליגה והתפשטות לעולם האזרחי. אבל בכל הנוגע לרשתות תקשורת, השפעתו של האינטרנט על תרבותנו ועל אורחות חיינו הייתה כה עמוקה וכה מהירה, עד שמרבית הצבאות בעולם גילו להפתעתם שהם נגררים בניגוד לרצונם אל העולם החדש של וירוסים, רוגלות, סוסים טרויאניים ושאר המזיקים האלקטרוניים – בלי שהם ממש מוכנים לכך.

אחת הבעיות הבוערות והקשות ביותר שאיתן נאבקים כיום ראשי מדינות וגנרלים בכל העולם, היא שאלת ההגנה על תשתיות לאומיות חיוניות מפני תקיפה דרך האינטרנט – "לוחמת סייבר" (Cyberwarfare, או "לוחמת רשת"). בהגדרה רחבה, תשתית לאומית היא המבנים הפיזיים או הארגוניים ההכרחיים לניהול חיים תקינים במדינה. רשת אספקת המים היא דוגמה לתשתית פיזית. מערכת הבנקאות היא דוגמה לתשתית ארגונית. קשה לדמיין חיים מודרניים במדינה שאין בה מים לשתייה או אמצעי תשלום ומסחר תקפים.

עד לפני כמה עשרות שנים, הדרך היחידה לשבש את אספקת המים של מדינה יריבה הייתה לפלוש אליה בפועל או להפציץ את מתקני המים שלה מהאוויר. כיום, כשהשליטה על מערכות אספקת המים ברוב המדינות המתקדמות נעשית מרחוק, דרך רשתות מחשבים מתוחכמות, נוצרה מציאות חדשה: באמצעים זדוניים כמו אלה שהכרנו בפרקים הקודמים, ניתן להשתלט על מערכות אלה מכל מקום בכדור הארץ, ושליטה פירושה גם היכולת לסגור את הברזים (במקרה של אספקת מים), למחוק מאגרי מידע קריטיים או להפיל את רשת אספקת החשמל.

מומחים לאבטחת מחשבים העלו את החששות הללו כבר מזמן, אבל הראשונים שחשו על בשרם את האיום הטמון בלוחמת רשת היו דווקא אזרחיו של מחוז פסטורלי ושלו במזרח אוסטרליה. ליתר דיוק, הם הריחו אותו.

הביוב בידינו

פלך מרוצ'י (Maroochy Shire) הוא אחד משכיות החמדה של אוסטרליה – אזור כפרי יפה ומוקד משיכה לתיירים חובבי טבע. מערכת הביוב המקומית מטפלת ב-35 מיליון ליטרים של שפכי ביוב בכל יום: 142 משאבות ביוב פזורות בכל האזור, והן נשלטות על ידי מערכת בקרה האוספת נתונים מכל המשאבות ומבקרת את פעילותן. מערכת כזו מכונה בעולם התעשייה SCADA, ראשי תיבות של Supervisory Control and Data Aquition.

ויטק בודן (Vitek Boden) היה מפקח על המשאבות מטעם חברת Hunter Watertech, החברה שהתקינה את מערכת הבקרה. ויטק, גבר בשנות ה-40 לחייו, הועסק בחברה במשך שנתיים עד שהתפטר בסוף 1999 בעקבות סכסוך כלשהו עם מנהליו. לאחר שעזב את עבודתו פנה אל מועצת המחוז, שאחראית על מערכת הביוב, והציע לה את שירותיו כמפקח. המועצה סירבה.

מיד לאחר מכן החלה מערכת הביוב של פלך מרוצ'י לסבול מסדרה של תקלות מסתוריות וחסרות פשר. משאבות ביוב תקינות לחלוטין הפסיקו לעבוד. אזעקות שהיו אמורות להתריע מפני תקלות, דממו. הביוב עלה על גדותיו, וכ-800,000 ליטרים של ביוב הציפו שטחים נרחבים. שמורות טבע נהרסו, נחלים השחירו וכל הדגה בהן חוסלה, והתושבים סבלו מריחות איומים במשך שבועות.

אנשי חברת Hunter Watertech הוזעקו כדי לבדוק את פשר העניין, ולא הצליחו למצוא את המקור לתקלות. שוב ושוב הם הגיעו אל משאבות שכשלו, ומצאו שם ציוד חדש ותקין שפשוט הפסיק לפעול מעצמו. כל המנעולים על ארונות ציוד התקשורת במשאבות היו במקומם, ואיש לא פרץ לארונות.

התקלות המסתוריות חזרו על עצמן כ-20 פעם, לפני שאנשי Hunter החלו לחשוד שמישהו "משחק" להם במערכת. מעקב אחרי תעבורת הרשת הראה להם שהפקודות המזיקות הגיעו, כביכול, מתחנת שאיבה מס' 14 – תחנת שאיבה שלא הייתה קיימת במציאות.

החשד נפל, באופן טבעי, על ויטק בודן. הסכסוך שלו עם Hunter והדחייה לאחר מכן על ידי המועצה המקומית סיפקו מניע הולם לנקמה, והידע האינטימי שלו על נבכיה של מערכת ה-SCADA שפיקחה על משאבות הביוב, העניק לו יכולת מתאימה לעשות כן. המשטרה החלה עוקבת אחר תנועותיו, ועד מהרה הבחינו החוקרים בתבנית קבועה: בכל פעם שבודן עוצר עם מכוניתו בצד הדרך בקרבת תחנת שאיבה כלשהי, דברים רעים מתרחשים במערכת הביוב. ב-23 באפריל 2000, ניגש שוטר אל בודן בזמן שזה ישב במכוניתו ועצר אותו. ברכב נתגלו מחשב נייד ועליו עותק פיראטי של תוכנת הבקרה, ומשדר רדיו דו-כיווני. בחקירה מעמיקה יותר נתגלה כי בודן חדר למערכת ה-SCADA דרך הרשת האלחוטית שקישרה בין תחנות השאיבה השונות.

ויטק בודן נידון לשנתיים מאסר, והפשע שביצע הפך למוקד התעניינות של מומחי אבטחת מחשבים רבים בכל העולם, אשר ניתחו את מעשיו בדקדקנות. השתלשלות האירועים בתיק של בודן אישרה את תחזיותיהם לגבי הקושי של התמודדות מול תקיפה המכוונת על מתקנים תעשייתיים. שבועות ארוכים חלפו בטרם החלו אנשי חברת Hunter לחשוד שאין מדובר בתקלה טכנית כי אם בפעולה זדונית, ועוד שבועות ארוכים עד שגילו את מקורה. בפרק זמן כה ארוך, לתוקף יש אינספור הזדמנויות לגרום לנזקים אדירים. זאת ועוד, מערכת הבקרה על משאבות הביוב תוכננה, כמו כל מערכות הבקרה בעולם כמעט, כדי להתמודד עם צרכים הנדסיים בלבד. אבטחה והגנה מפני פריצה לא עמדו בראש מעייניהם של המתכננים, אם בכלל חשבו עליהן. שילוב זה של אבטחה לקויה וחלון הזדמנויות הוא חלומו הרטוב של תוקף עוין.

מקרים כמו זה שהתרחש באוסטרליה ואחרים בעקבותיו סייעו לרשויות במדינות רבות להבין עד כמה פגיעות מערכות הבקרה השולטות על התשתיות החיוניות ביותר שלהן – מים, חשמל וכו'. מערכות אלו תוכננו במקור מתוך הנחה שהן "סגורות", דהיינו, אין אליהן גישה למי שאינו מורשה לכך. אבל המציאות של שימוש ברשתות מחשבים מתוך נוחות ושיקולים כלכליים הפכה הנחה זו על פיה. גם השימוש ההולך וגובר בטכנולוגיות אזרחיות ומסחריות, כמו מערכת ההפעלה "חלונות" למשל, במערכות תעשייתיות רגישות, החליש את אבטחתן של המערכות. כעת, אותן צרות ובעיות שפקדו את עולם המחשבים האזרחי, פקדו גם אותן.

מדינות רבות ברחבי העולם החלו נוקטות צעדים כדי להגן על התשתיות הרגישות שלהן, וישראל הייתה אחת הראשונות שעשתה כן עוד בסוף שנות התשעים. הגוף האחראי על אבטחת תשתיות המידע הקריטיות בישראל הוא הרשות הממלכית לאבטחת מידע (רא"ם) של שירות הביטחון הכלי, יחד עם תהיל"ה (האחראית על אבטחת מערכות הממשלה) ואגפי התקשוב והמודיעין הצה"ליים שאחראים על תשתיות המידע הביטחוניות והצבאיות. בשנת 2012 הוקם מטה סייבר לאומי, הכפוף ישירות לראש הממשלה, שתפקידו להמליץ לממשלה על מדיניות ופעילויות בשדה לוחמת הסייבר של מדינת ישראל. גם בארצות הברית הוקם "פיקוד סייבר", או USCYBERCOM, וב-2010 הגישו כמה סנטורים הצעת חקיקה שתעניק לנשיא האמריקני סמכויות נרחבות על גופים וחברות אינטרנט בזמן התקפה שכזו על תשתיות לאומיות חיוניות.

הפעולות התזזיתיות והנמרצות הללו מעלות את השאלה המתבקשת: עד כמה באמת חמור האיום על התשתיות הרגישות? במילים אחרות, מה הסיכוי שהתרחישים המפחידים של תשתיות חשמל קורסות, שווקים כלכליים צונחים וכורים גרעיניים מתפוצצים – אכן יתממשו בפועל? האם כל ההשקעה הכספית והארגונית בהגנה מפני תקיפות דרך הרשת אכן הכרחית, או אולי מדובר בסך הכול בחשש שאין לו ביסוס אמיתי במציאות?

תולעת כירורגית

חברות אנטי-וירוס רבות מפרסמות באתריהן חדשות עדכניות על וירוסים מעניינים שנתגלו במעבדותיהן, תרמיות ספאם טריות וכדומה. ב-10 ביולי, 2010, שחררה חברת VirusBlokAda מבלרוס, עדכון שגרתי שכזה.

"אזהרה אודות תוכנה מזיקה המנצלת חולשה חדשה להתפשטות:

[…] מומחי VirusBlokAda גילו אותה ב-17 ביוני, 2010 […] ובבדיקה נסתבר שהווירוס מועבר באמצעות התקני אחסון USB. […] תוכנה מזיקה זו מסוכנת ביותר מכיוון שהיא מסוגלת להדביק מחשבים רבים וליצור מגיפה חדשה."

עדכונים ומוצרים, www.virusblokada.ru, 10 ביולי 2010

על אף הטון המאיים, הודעות כאלה הן דבר שבשגרה בתעשיית האנטי-וירוס, ותוכנות מזיקות המועברות באמצעות זיכרונות USB ניידים (או "דיסק און קי") אינן חדשות כלל וכלל.

הפרט המעניין היחיד בהודעה היה הדיווח על ה"חולשה" (תקלת תוכנה) החדשה שנתגלתה ב"חלונות", ושאפשרה לווירוס להשתלט על המחשב. כל חולשה שמתגלה בתוכנה היא כמו דלת חדשה שדרכה יכולים וירוסים עתידיים להסתנן למחשב, ומכיוון שחלונות מותקנת על מיליארדי מחשבים ברחבי העולם, מדובר בהרבה דלתות… חברות אבטחה ברחבי העולם החלו מנתחות את האיום החדש, ובמשך כמה שבועות עיקר תשומת הלב הופנתה לחולשה החדשה, בעוד הווירוס עצמו נדחק לקרן זווית. כפי שקורה בדרך כלל במקרים כאלה, כותבי וירוסים אחרים מיהרו לנצל את החולשה בתוכנות הזדוניות שלהם, בעוד שמיקרוסופט נחפזה והוציאה עדכון חירום ל"חלונות" כדי לסתום את הפרצה.

כששככה ההמולה סביב החולשה החדשה, חזרו החוקרים להתמקד בווירוס עצמו – למעשה, תולעת, אם לדייק – שזכה לשם "סטוקסנט" (Stuxnet). ככל ש"חפרו" המומחים בקוד שלו, נחתה עליהם ההבנה שאין מדובר כאן ב"עוד וירוס". סטוקסנט היה אחד הווירוסים המתוחכמים ביותר בהיסטוריה – "טיל מונחה וירטואלי", שתוכנן בקפידה ובמקצוענות מדהימה.

חברת סימנס (Siemens) הגרמנית היא אחת היצרניות המובילות של מערכות SCADA לבקרה על תהליכים תעשייתים. בלבם של רבים ממוצריה נמצא רכיב מסוג PLC, או "בקר לוגי מיתכנת" (Programmable Logic Controller).

מבלי להיכנס לפרטים הטכניים, בקר לוגי מיתכנת הוא שבב אשר אחראי לפעילותן התקינה של המערכות שעליהן הוא שולט. הוא מסוגל לקבל נתונים מחיישנים חיצוניים ולפעול בהתאם. למשל, אם לחץ המים שנמדד בצינור מסוים עולה על המותר, הבקר יורה למנוע חיצוני לסגור או לפתוח ברזים.

גדולתו של ה-PLC היא בגמישות הרבה שלו: ניתן לתכנת אותו בקלות ובזריזות ולהתאים אותו לאינספור תהליכים תעשייתיים שונים, החל מבקרת חום בתנורי מאפייה ועד ויסות לחץ בתוך צינורות המזרימים נפט וגז. כל מה שצריך לעשות הוא לחבר את הבקר למחשב באמצעות כבל קצר, לכתוב כמה שורות קוד לא מסובכות באמצעות תוכנה בשם Step 7 (אף היא מסופקת על ידי סימנס) ולטעון את הקוד החדש לתוך ה-PLC. מכאן ואילך הבקר עושה את עבודתו ללא כל התערבות אנושית.

סטוקסנט תוכנן לחדור ולשבש את פעילותו של בקר PLC שכזה, המותקן במערכת תעשייתית ספציפית מאוד.

כשסטוקסנט מסתכן למחשב חדש, הוא בודק אם מותקנת עליו תוכנת Step 7. אם כן, הוא עוקב אחר פעילותה לאורך זמן ומנסה לזהות תקשורת בינה ובין PLC מדגם מסוים: S7-300, אף הוא מתוצרתה של סימנס הגרמנית.

אם זיהה סטוקסנט תקשורת כזו, הוא מנצל את ההזדמנות ומדלג דרך כבל התקשורת אל שבב ה-PLC עצמו. כעת, הוא בוחן את זהותם של הרכיבים שאליהם השבב מחובר, ובפרט מחפש רכיבים מתוצרת שתי חברות ספציפיות: "ואקון" (Vacon) מפינלנד, ו"פארארו פאיאה" (Fararo Paya) מאיראן. רכיבים אלה שולטים על מהירות הסיבוב של מנועים. לבסוף, סטוקסנט מודד את מהירות הסיבוב של המנועים עצמם. הוא מחפש מנועים המסתובבים בקצב גבוה מ-1,210 סיבובים לשנייה, או נמוך מ-807 סיבובים לשנייה.

שווה לחזור ולקרוא את הפסקה הקודמת כדי להבין עד כמה נקודתית ו"כירורגית" פעולתו של סטוקסנט. כל ייעודו הוא לחפש מחשב ועליו תוכנה ספציפית, המחוברת למערכת בקרה ספציפית, המכילה שבב מסוג מסוים, המיוצר על ידי יצרנים מוגדרים ומסובב מנוע בטווח מהירויות מסוים.

הדייקנות המאוד מכוונת הזו הפתיעה את החוקרים שבחנו את התולעת, ועוררה את חשדם. כותבי וירוסים לעולם אינם עושים מאמצים כה ניכרים לצמצם את פעילותם של הווירוסים שלהם – אדרבה. האינטרס שלהם הוא להשפיע על כמה שיותר מחשבים: לצרף אותם לבוטנט שלהם, לגנוב כמה שיותר שמות משתמש וסיסמאות לחשבונות בנקים וכדומה. אין שום היגיון בתכנון של תוכנה זדונית כה מורכבת ומסובכת, אם יש בסך הכול כמה מאות בודדות של מחשבים בעולם כולו – אם בכלל – שעומדים בכל הדרישות הנ"ל. ההיגיון שמאחורי סטוקסנט נעשה ברור כשמש כעבור כמה ימים, כשהתבררה זהותם של אותם מאות מחשבים: מחשבי בקרת הצנטריפוגות להעשרת אורניום של תוכנית הגרעין האיראנית, בעיר נתאנז'.

"העשרה" היא תהליך חיוני בדרך ליצירת דלק גרעיני: היא מאפשרת לאורניום הרדיואקטיבי לתמוך בתגובת שרשרת שבעקבותיה משתחררת האנרגיה הרבה. אם רמת ההעשרה נמוכה, הדלק הגרעיני מתאים לכורים לייצור חשמל. אם רמת ההעשרה גבוהה, ניתן להשתמש בו גם בפצצות אטום.

אחת משיטות ההעשרה הנפוצות היא באמצעות צנטריפוגה ("סרכזת" בעברית) גזית. בשיטה זו האורניום מחומם עד שהופך לגז, ואז מוזרק לתוך מכל צר המסתובב במהירות (הצנטריפוגה). כשהאורניום עוזב את המכל, הוא מעט יותר "מועשר" משנכנס לתוכו, וכדי להגיע לדרגת העשרה גבוהה, יש להעביר את הגז דרך סדרה ארוכה (או "קסקדה") של צנטריפוגות זהות. צנטריפוגות רגישות מאוד לשינויים במהירויות הסיבוב שלהן: אפילו שינוי קטן של מהירות הסיבוב עשוי לפגוע בתהליך ההעשרה, ושינוי גדול עשוי אף להרוס את הצנטריפוגה עצמה.

וזו בדיוק הייתה מטרתו של סטוקסנט. כעבור תקופת המתנה מסוימת – כמה שעות עד כמה חודשים, כתלות בתנאים מסוימים – התולעת החלה לשנות את מהירות הסיבוב של הצנטריפוגות. בתחילה הגבירה אותן ל-1,410 סיבובים בשנייה, אחר כך האטה לשני סיבובים בשנייה, ולבסוף חזרה ל-1,064 סיבובים בשנייה. שינויי מהירות אלה חזרו על עצמם שוב ושוב לאורך זמן.

סטוקסנט הצליח לעשות את פעולתו המזיקה במשך חודשים ארוכים לפני שנתגלה, בזכות מנגנון הסוואה מתוחכם וראשון מסוגו. סטוקסנט החדיר את עצמו בין תוכנת Step 7 לשבב ה-PLC, כך שבכל פעם שהמשתמש ניסה לקרוא את הקוד הקיים על השבב או לכתוב אליו קוד חדש, התולעת הייתה מיירטת את הניסיון ומציגה בפני המשתמש מראית עין של "עסקים כרגיל", כמו התזמורת שניגנה על סיפון הטיטאניק כדי להרגיע את האורחים, בזמן שהספינה שקעה אט אט למצולות… טכניקת ההסוואה מכונה RootKit, והיא נפוצה למדי בעולם התוכנות הזדוניות, אך זו הייתה הפעם הראשונה שנעשה בה שימוש בשילוב עם שבבי PLC תעשייתיים.

האם פגע סטוקסנט במאמצי הגרעין האיראניים? קשה לדעת. על פי דיווחים שונים סבלה תוכנית הגרעין האיראנית מעיכובים רבים בשנת 2010, אם כי לא ברור אם נגרמו כתוצאה מהתולעת או מסיבות אחרות. ככל הנראה הוחלפו כאלף צנטריפוגות במהלך אותה שנה בעקבות תקלות חמורות. מסמכים מודלפים הכילו התייחסות לתאונה גרעינית אפשרית שאירעה במחצית הראשונה של 2010. נשיא איראן, מחמוד אחמדיניג'אד, הודה שהתולעת גרמה ל"נזק מוגבל" בצנטריפוגות, אם כי סביר להניח שהנטייה הטבעית של הרשויות בטהרן במקרה כזה תהיה לצייר תמונה שממזערת את הנזקים שנגרמו.

לנזקים הפיזיים יש להוסיף גם את האפקט הפסיכולוגי של הפגיעה. התמודדות מול אויב בלתי נראה היא קשה במיוחד, גם במישור הנפשי, שכן היא מערערת את הביטחון בטכנולוגיה ועשויה לגרום לפרנויה קלה. אני יכול להעיד על כך גם מניסיוני האישי. במסגרת העבודה על ספר זה נאלצתי לבקר באתרי אינטרנט "מפוקפקים" ולהוריד מהם קבצים רבים שהיו עשויים להכיל גם תוכנות זדוניות. הרגישות שלי לבעיות במחשב זינקה לשמים: לפתע פתאום כל תקלה שגרתית במחשב הפכה להיות סימן אפשרי לתקיפה זדונית… מעניין לדמיין כיצד הושפע ביטחונם העצמי של המהנדסים האיראנים מטראומת התקיפה.

***

כשהבינו חוקרי האבטחה עד כמה מתוחכם סטוקסנט ואת זהות קורבנותיו, השאלה הבוערת הפכה להיות, כמובן, מי יצר אותו.

ההסכמה הכללית בקרב המומחים הייתה שזו לא הייתה עבודה של נער מתבגר בחדר עם פוסטרים של כוכבי רוק על הקירות, וגם לא של מתכנת מבריק שכתב את התולעת עבור העולם התחתון תמורת בצע כסף. סטוקסנט תוכנן ונכתב על ידי מקצוענים: העדויות לכך נסיבתיות בלבד, אך עם זאת רבות עוצמה.

למשל, כדי להסתנן למחשב ולהשתלט עליו, סטוקסנט ניצל ארבע חולשות אבטחה בחלונות, שעד אז לא היו מוכרות לאיש. "ידע הוא כוח", כמאמר הפתגם, ובעולם התחתון של כותבי הווירוסים מתנהל סחר ערני בחולשות כאלה: שווי כל אחת מארבע החולשות שניצל סטוקסנט נע בין עשרות למאות אלפי דולרים. אף כותב וירוסים שפוי לא היה מנצל ארבע חולשות בלתי מוכרות בבת אחת בתולעת אחת. אין בזה שום היגיון: הרי חולשה אחת מספיקה כדי לעשות את העבודה! ברור כשמש שמבחינה כלכלית, עדיף לו לשמור בסוד את שלוש החולשות האחרות ולנצל אותן בעתיד, או למכור אותן בשוק השחור. סטוקסנט הכיל ארבע חולשות לא מוכרות מכיוון שלמישהו, כנראה, היה חשוב מאוד לוודא שהוא יעשה את פעולתו, והוא גם העריך שתהיה לו רק הזדמנות טובה אחת לתקוף – אחרי סטוקסנט, האיראנים (או הקורבנות האחרים, אם יש כאלה) כבר ילמדו את הלקח ויהיו זהירים הרבה יותר. מאופי התקיפה, אם כן, ניתן להסיק כי הצלחתה, ולא הרווח הכלכלי, היו השיקול המכריע במקרה זה. עצם העובדה שמישהו עשה מאמצים כה רבים כדי לתקוף מטרה שאין לה ערך כלכלי של ממש היא סיבה טובה מספיק כדי להעריך שלא מדובר בפעילות עבריינית, כי אם בלוחמת רשת.

בדוח מפורט על סטוקסנט שפרסמה חברת האבטחה סימנטק (Symantec), הועלתה הסברה כי התולעת נכתבה על ידי קבוצה של חמישה עד עשרה מתכנתים מנוסים. הסיבה להערכה זו היא השילוב הנדיר של טכנולוגיות הקשורות בתולעת, שכל אחת מהן דורשת מומחיות מסוג אחר, כמו ניסיון בתכנות רכיבי PLC. חלקים שונים של הקוד, למשל, נכתבו בשפות תכנות שונות, ולפחות חלק מאנשי הצוות (או יועציהם) היו צריכים להכיר באופן אינטימי תהליכי ייצור תעשייתיים שלמתכנת רגיל אין נגיעה אליהם בדרך כלל. קבוצת אנשים זו יכולה להיות, עקרונית, כנופיית פשע מאורגן, אבל בפועל הסימנים מעידים על כך שהם ככל הנראה חלק ממערך מודיעיני וביצועי רחב הרבה יותר.

למשל, סטוקסנט מסווה את עצמו כקובצי תוכנה שמקורם בשתי חברות טאיוואניות:Realtek ו-JMicron. קבצים אלה מכילים בתוכם "חתימה דיגיטלית", רצף של ספרות מוצפנות, אשר מעידות על כך שמקור הקבצים הוא אכן בחברות הנ"ל, בדומה לחתימה בכתב יד על המחאה בנקאית שמאשרת שההמחאה תקפה ולגיטימית. רצף הספרות המוצפנות של החתימה הדיגיטלית הוא מידע סודי ורגיש מאוד, ושמור (או אמור להיות שמור) בצורה מאובטחת. מישהו פרץ למשרדיהן של Realtek ו-JMicron, גנב את רצף הספרות ואז השתמש בו כדי להסוות את סטוקסנט כתוכנה לגיטימית. אם זו אכן תמונה מדויקת של האירועים, אזי מדובר בעדות אפשרית נוספת לפעולה של ארגון ביון בעל זרועות בינלאומיות ארוכות.

לא צריך להיות מומחה ביחסים בינלאומיים כדי לזהות את החשודים המיידיים בתקיפת מפעל הצנטריפוגות האיראני: לארה"ב ולישראל יש המניע והיכולת לתכנן תולעת מתוחכמת כסטוקסנט. שתיהן היו שמחות לראות את תוכנית הגרעין האיראנית מתעכבת, ואולי הן גם אחראיות להתנקשויות מסתוריות שאירעו באותה התקופה במדעני גרעין איראנים בכירים.

אך חשדות הן דבר אחד, ועדויות מוצקות הן דבר אחר. שום פרט בקוד התוכנה של סטוקסנט או באופן פעולתו אינו מצביע באופן ישיר וברור על מעורבותן של שתי המדינות. מפעיליה המסתוריים של התולעת דאגו לכסות את עקבותיהם היטב. למשל, אחת מפעולותיה של התולעת הייתה לשלוח נתונים על אודות המחשבים שהדביקה לשני אתרי אינטרנט:

www.mypremierfutbol.com

www.todaysfutbol.com

שני האתרים מאוחסנים בדנמרק ובמלזיה, אבל אין בכך כדי לשפוך אור על הפרשה. כל אחד יכול להקים אתר כמעט בכל מדינה שיבחר, ושני האתרים הוקמו בעילום שם וללא שום פרטים מזהים על בעליהם.

חוקרי אבטחה שפשפשו בקוד התולעת מצאו שם כמה רמזים מסקרנים שהשאירו, אולי המתכנתים בטעות או במתכוון. למשל, השורה הבאה:

b:\myrtus\src\objfre_w2k_x86\i386\guava.pdb

Myrtus הוא שמו הלועזי של ההדס, צמח ממשפחת ההדסיים. Guava הוא הפרי גויאבה, השייך למשפחת ההדסיים. הדסה הוא גם שמה השני של המלכה אסתר, אשתו של אחשוורוש שהיה… מלך פרס, היא איראן של ימינו.

במקום אחר בקוד מופיעה התייחסות למספר19790509 . אם מביטים על מספר זה כמייצג תאריך, ניתן לפרש אותו כ-9 במאי, 1979. ביום זה הוצא להורג בכיתת יורים חביב אלגאניאן, יהודי איראני, ומהלך זה הביא לעלייתם ארצה של עשרות אלפי יהודים מאיראן. האם הושארו רמזים אלה במכוון על ידי המתכנתים? מומחי האבטחה הפכו לבוטניקאים ולהיסטוריונים-חובבים בניסיון לפרש את פיסות הקוד הללו.

אבל החיטוט הזה בקוד, שהוא המקבילה הגיקית של האזנה לתקליטים של לד זפלין מנוגנים לאחור ומציאת רמזים לפולחנים שטניים, מפספס לחלוטין את הנקודה. גם אם סטוקסנט היה משמיע את "הבה נגילה" דרך מערכת הכריזה של מפעל הצנטריפוגות בזמן שהיה משמיד מערכות חיוניות, עדיין אין בכך כדי להרשיע איש במעשה. כל אחד יכול לשלב בקלות בקוד שהוא כותב רמזים שיפנו את האצבע המאשימה לגורם כזה או אחר.

בכתבות תחקיר בעיתונים מובילים, כמו הניו יורק טיימס, נטען כי סטוקסנט הוא תוצאה של שיתוף פעולה ישראלי-אמריקני, שהחל בזמן כהונתו של ג'ורג בוש הבן והמשיך ביתר שאת בעידן ברק אובמה, במסגרת מבצע צבאי ששם הקוד שלו היה "משחקים אולימפיים". חברת סימנס, טען הטיימס, שיתפה פעולה עם משרד האנרגיה האמריקני כדי לזהות נקודות תורפה במערכותיה, אשר יאפשרו לתוקפים פוטנציאליים להזיק לתשתיות – אותן נקודות תורפה שנוצלו, ככל הנראה, על ידי סטוקסנט. עוד נטען כי התולעת פותחה על ידי יחידת 8200 של אמ"ן, ונוסתה על צנטריפוגות אמיתיות בכור בדימונה. כלומר, אם יש אחד כזה. אף אחת מהמדינות לא הסכימה לאשר את הדיווחים העיתונאיים, כמובן.

כדאי להתרגל לרעיון שכל עוד לא יקום מישהו ויודה במעשה, קרוב לוודאי שלעולם לא נדע מי עומד מאחורי התולעת. אין טעם לצפות בכליון עיניים להודאה כזו בזמן הקרוב: מדינה שתאשר את מעורבותה במעשה חושפת את עצמה לתביעות משפטיות מצד אינספור גורמים בכל העולם. סטוקסנט אמנם תוכנן להזיק אך ורק למחשבים בעלי מאפיינים ברורים ומדויקים מאוד, אבל הדביק מאות אלפי מחשבים ברחבי העולם, מארצות הברית ועד אינדונזיה. כמעט בכולם הוא נותר רדום לחלוטין, אבל עצם החדירה למחשב של מישהו אחר היא, כפי שכבר ראינו בפרקים הקודמים, אקט פלילי. בנוסף, מרגע שנחשפה התולעת, הקוד שלה נעשה זמין גם לגורמים בעולם התחתון, אשר יכולים לשנות ולהתאים אותו בקלות יחסית כדי לפגוע במפעלי תעשייה אזרחיים לצורכי סחיטה באיומים. אף מדינה לא תרצה לקחת אחריות על השלכות עתידיות כאלה ואחרות.

סטוקסנט ואחיותיה

תוכנות זדוניות למטרות ריגול ("רוגלות") אינן דבר חדש. ארגוני הפשע נעזרים בתוכנות כאלה כדבר שבשגרה, כדי לגנוב פרטי אשראי, סיסמאות ומידע דומה. גם ריגול ממוחשב בין מדינות קיים זה מכבר. למשל, בשנת 2003 נפרצו עשרות רשתות מחשבים של ממשלת ארצות הברית, הצבא, חברות ביטחוניות וסוכנות החלל, בסדרה של מתקפות מתואמות שזכו לכינוי "גשם טיטאן" (Titan Rain). חקירה אמריקנית העלתה שמקור המתקפה היה בסין. במרס 2009 נתגלה כי תוכנות ריגול הושתלו במחשבים בעשרות שגרירויות ומשרדי חוץ של מדינות רבות בכל רחבי העולם, כמו גם במטהו של הדלאי-לאמה הטיבטי. השליטה על רשת הריגול, שכונתה GhostNet, נעשתה ממחשבים באי האינאן – שם גם נמצאים מתקנים של המודיעין הסיני. מאוחר יותר באותה השנה נחשפה שורה של פריצות למחשביהן של חברות תוכנות אמריקניות חשובות כמו גוגל, אדובי ואחרות, וגם במקרה הזה נתגלו טביעות אצבע וירטואליות של הסינים.

חשיפתו של סטוקסנט הכתה גלים בעולם אבטחת המידע ועשתה כותרות בכל כלי התקשורת. בחודשים ובשנים שלאחר מכן המשיכה תשומת הלב להיות מופנית לאזור המזרח התיכון, וחוקרי האבטחה הקדישו תשומת לב מיוחדת לתוכנות זדוניות שנתגלו שם. עד מהרה התברר כי סטוקסנט הוא רק קצה הקרחון של מבצע ריגול קיברנטי (Cyber espionage) רחב היקף ומתוחכם יותר משנתגלה עד אז.

ב-1 בספטמבר 2011, שנה ושלושה חודשים לאחר גילויו הראשוני של סטוקסנט, נתגלתה בהונגריה תוכנה זדונית המסוגלת לאסוף מידע מגוון מהמחשב שעליו היא מותקנת: צילומי מסך, סיסמאות, מסמכים מסוגים שונים ועוד. תוכנת הריגול החדשה קיבלה את השם "דוקו" (Duqu), מכיוון ששמות הקבצים שיצרה על המחשב הנגוע הסתיימו תמיד ב-~DQ.

כעבור כמה שבועות, כשניתחו המומחים את התוכנה בפרוטרוט, הבינו כי היא נכתבה על ידי אותם האנשים שיצרו את סטוקסנט. העדויות היו בלתי ניתנות להפרכה: דוקו וסטוקסנט חלקו ביניהם קוד זהה כמעט לחלוטין. למעשה, כשסרקו מחשביה של חברת האבטחה F-Secure את קבציו של דוקו, הם דיווחו בטעות שמדובר בעותק של סטוקסנט, בגלל הדמיון הרב ביניהם.

ההבדל בין שתי התוכנות היה בייעוד הסופי שלהן. סטוקסנט ודוקו היו כמו שני טילים זהים, שבחרטומם הותקנו ראשי קרב שונים: "ראש הקרב" של סטוקסנט (Payload, במינוח המקצועי) היה קוד שאפשר לו להסתנן לשבב ה-PLC ולהרוס את הצנטריפוגות, בעוד ש"ראש הקרב" של דוקו הכיל קוד המתאים לריגול ואיסוף מידע. אילו היו מפעיליו של דוקו מעוניינים בכך, היו יכולים בקלות להוסיף לדוקו את היכולת לפגוע במערכות בקרה תעשייתיות, למחוק קבצים או לגרום לנזקים דומים.

כמו בסטוקסנט, גם כאן עשו מפעיליו של דוקו מאמצים ניכרים כדי להגן על הרוגלה שלהם ולהסוות את זהותם. הקורבנות, למשל, נבחרו בקפידה: דוקו נתגלה רק על כ-50 מחשבים ברחבי העולם, רובם – לא מפתיע – באיראן. סביר להניח שדוקו הדביק מספר גבוה בהרבה של מחשבים, אבל קשה לדעת בוודאות: דוקו מוחק את עצמו מהמחשב הנגוע באופן עצמאי כעבור 36 ימים, ואינו משאיר עקבות.

המידע שאסף דוקו הוצפן ונשלח דרך האינטרנט אל מחשבים שונים ברחבי העולם, מהודו ועד גרמניה. לכל עותק של דוקו היה מחשב איסוף משלו. מחשבי האיסוף לא היו שייכים למפעילים, כי אם מחשבים תמימים שנפרצו מבעוד מועד, ושימשו רק כתחנות ממסר. המידע שהגיע אליהם הועבר הלאה, למען לא ידוע.

ב-20 באוקטובר, 2011, מעט יותר מחודש לאחר שנתגלה דוקו, שלחו מפעיליה של התוכנה הזדונית פקודת "השמדה עצמית" למחשבי האיסוף. כל המידע שהיה עליהם ושעשוי היה להצביע על זהותם של האנשים שפרצו אותם והפעילו את תחנות הממסר, נמחק באופן יסודי. ממעט המידע שניתן היה לחלץ בכל זאת ממחשבי האיסוף, נראה שדוקו היה פעיל לכל הפחות מסוף שנת 2009.

חצי שנה לאחר מכן, במאי 2012, נתגלתה חוליה חדשה בשרשרת התוכנות הזדוניות שהופעלו כנגד איראן במסגרת מלחמת הסייבר נגדה.

באפריל דיווחו כמה כלי תקשורת כי הרשות האחראית על הפעלת משאבות הנפט של איראן החליטה לנתק את כל מחשביה מרשת האינטרנט, בעקבות גילויה של תוכנה זדונית שהסתננה אליהם. זהותה של התוכנה הזדונית לא נחשפה, אבל השם שניתן לה היה "וייפר" (Wiper), כנראה כי השמידה מידע על מחשבים נגועים. איראן ביקשה את עזרתם של חברת האבטחה הרוסית קספרסקי (Kaspersky) וכן של מומחים מאוניברסיטת בודפשט לטכנולוגיה וכלכלה, בהונגריה. קספרסקי ואנשי האוניברסיטה חקרו את הפרשה והעלו דג שמן בחכתם: תוכנת ריגול כל כך מורכבת ומשוכללת, עד שבדוח שהגישה אוניברסיטת בודפשט נכתב:

"…זו קרוב לוודאי התוכנה הזדונית המתוחכמת ביותר שנתקלנו בה. ייתכן שזו התוכנה הזדונית המתוחכמת ביותר שנתגלתה אי פעם."

דוח טכני, CrySys Lab, גרסה 1.05, 31 במאי 2012

התוכנה הזדונית החדשה קיבלה את השם "פליים" (Flame, "להבה"), שכן מילה זו הופיעה כמה פעמים בתוך הקוד שלה. קשה לקבוע בוודאות אם פליים היא גם "וייפר", התוכנה הזדונית שפגעה במחשבי רשות הנפט האיראנית, אם כי סביר להניח שיש ביניהן קשר.

גם הקשר שבין פליים ושני קודמיה, סטוקסנט ודוקו, לא היה ברור ומובן מאליו. פליים, בניגוד לדוקו, לא חלקה קוד זהה עם סטוקסנט, ולמעשה הייתה שונה ממנו כמעט בכל פרט: רק אנליזה מאומצת של הקוד גילתה כמה זהויות זעירות בין פליים לסטוקסנט. הדרך היחידה להסביר זהויות אלה היא ההשערה שהאנשים שיצרו את פליים היו ביחסי עבודה קרובים עם האנשים שכתבו את סטוקסנט, וחלקו ביניהם מידע משותף כלשהו – אולי שני צוותים באותה מחלקה, שעבדו כל אחד על הפרויקט שלו.

פליים, כמו דוקו, נוצר כדי לגנוב מידע חסוי מהמחשבים שהדביק, אך יכולותיו היו מתקדמות ומשוכללות יותר. למשל, פליים היה מסוגל לזהות בסביבתו מכשירים התומכים בתקשורת אלחוטית מסוג BlueTooth, כמו זו שקיימת כמעט בכל הטלפונים החכמים כיום. אם גילה טלפון חכם כזה, הוא ניסה "לשלוף" מתוכו את רשימת השמות והטלפונים שהיו שמורים עליו. פליים גם היה מסוגל להתחמק מכל תוכנת אנטי-וירוס מסחרית חשובה שהייתה בשוק באותו הזמן. על פי עדותם של האיראנים עצמם, פליים לא נתגלה על ידי אף אחת מ-43 תוכנות האנטי-וירוס שאיתן ניסו לאתר אותו. מומחים שונים מעריכים כי יידרשו שנים כדי לנתח את פליים במלואו ולחשוף את כל יכולותיו.

עותקים של פליים נתגלו באלף מחשבים ברחבי המזרח התיכון: רובם המכריע באיראן, אבל חלקם גם בישראל, ברשות הפלסטינית, בלבנון, בסוריה ועוד. בניגוד לסטוקסנט, שמפעיליו אפשרו לו להתפשט ללא הפרעה לכל מחשב אפשרי בניסיון לחדור למפעל העשרת האורניום (וזו גם הסיבה שעותקים של סטוקסנט נתגלו במחשבים במדינות אחרות), ההדבקה של של פליים הייתה סלקטיבית מאוד. פליים הדביק מחשב חדש רק לאחר שהסיר את עצמו ממחשב קודם, וכך נשמר מספרם הכללי של המחשבים הנגועים קבוע, פחות או יותר. ניכר גם שהמטרות שנבחרו להדבקה לא היו אקראיות: פליים נמצא לא רק במחשבי עבודה של ארגונים שונים, אלא גם במחשביהם הניידים והביתיים של אישים שונים.

כמו בדוקו, גם מפעיליו של פליים החליטו להעלים כל עדות אפשרית לאחר שנחשפה פעולתם. ב-8 ביוני 2012, כשבועיים לאחר שנתגלה פליים, נשלחה פקודת השמדה עצמית אשר גרמה לכל העותקים הפעילים של התוכנה הזדונית למחוק את עצמם מהמחשבים שעליהם היו מותקנים.

***

בתחילת הפרק העליתי את השאלה, האם החשש מפני לוחמת רשת והאיום על תשתיות חיוניות מוצדק, או שמא אין לו בסיס מציאותי? סטוקסנט, דוקו ופליים מספקים לנו את התשובה: החשש מוצדק. התחכום והמורכבות של תוכנות זדוניות אלה מדגימים בפנינו את העובדה שכשממשלות וצבאות מחליטים להשקיע כסף וכוח אדם מיומן בפיתוחם של כלי נשק קיברנטיים שכאלה, ההגנה שמספקות לנו תוכנות אנטי-וירוס מסחריות אינה נאותה כלל. תחנת כוח גרעינית או בנק מרכזי שמגנים על רשתות המחשב שלהם באמצעות תוכנות האנטי-וירוס הזמינות בשוק, אולי יצליחו להתמודד מול התוכנות הזדוניות של ארגוני הפשע (וגם אז, כפי שראינו, בהצלחה חלקית) – אבל הם חשופים לגמרי לתקיפה צבאית.

אפשר להעריך כי מדינות רבות נוספות יצטרפו למגמה הנוכחית ויפתחו יכולות לוחמת רשת משל עצמן. העמימות המובנית בלוחמת הרשת, והעובדה שניתן לפגוע באינטרסים חיוניים של מדינה אחרת מבלי להכריז עליה מלחמה באופן רשמי הן יתרון מובהק, במיוחד למדינות קטנות וחלשות יחסית. אם לפני 30 שנה הדרך היחידה להשמיד כור גרעיני הייתה באמצעות גיחת הפצצה נועזת ומורכבת שחשפה את המדינה התוקפת לתגובה צבאית נגדית – תוכנות זדוניות כמו סטוקסנט מאפשרות להשיג אפקט דומה בסיכון מזערי. באותו האופן, הפעלת רשת ביון במדינת אויב הייתה תמיד עניין רגיש, וסכנת מוות ריחפה מעל המרגלים. את "הסוכן דוקו" ו"הסוכן פליים" אפשר "להרוג" בכל רגע, ואיש לא יתלונן…

מלחמה או שלום? פרק ראשון מתוך הספר "מחיר האלטרואיזם" מאת אורן הרמן

3 תגובות

הרבה זמן לא נהניתי לקרוא כאן ככה

מרתק!